"מה אתם באמת יודעים על האקרים?" הצצה לחייו של האקר

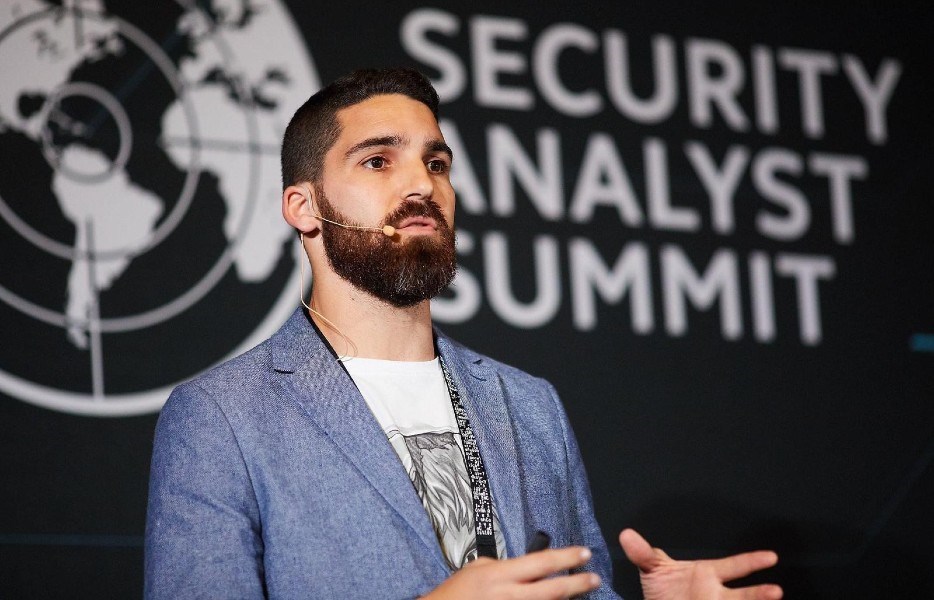

עידו נאור בוגר תואר ראשון בבי"ס למדעי המחשב, מרצה לשעבר במכללה למינהל, מנכ"ל ובעלים של חברת הסייבר Security Joes. מזה עשור חוקר וירוסים של מחשבים ומדמה תקיפות האקרים על חברות ברחבי העולם - מאמר דעה

עידו בן 35, בוגר בית הספר למדעי המחשב, נשוי לאורטל, סמנכ"לית הכספים בחברה, ואב ל-3 בנות. בנוסף להתמחותו בעולם הסייבר, עידו בעל ותק של 12 שנים באומנויות לחימה ומחזיק בתואר חגורה שחורה דאן 1. הוא משתמש בשם הבמה "האקר סטנדרטי" ואף כתב ספר במהלך תקופת הקורונה בו הוא נותן הצצה לתוך חייו של האקר ישראלי.

יש הרבה פילוסופיות לגבי העולם בו אנו חיים והעובדה כי הפרטיות נעלמה. הסיבה שהיא לכאורה נעלמה אולי מגיעה מהמקום בו היא הפכה ליקרה יותר מנפט. למידע היום, חד-משמעית, יש כוח לשנות את העולם ובמידה והמידע מגיע לידיים הלא נכונות תוך אירוע משמעותי, הוא אף עלול להביא לתנודות בורסאיות, פוליטיות ומדיניות, אשר יניבו רווח עצום בחלון זמן קטן מאוד.

אירועי הסייבר האחרונים הוכיחו לנו בדיוק את הנחת דעת זו. האירוע הראשון שעורר תהודה כזו בזמן האחרון היה ההתקפה על חברת הביטוח "שירביט".

בסוף נובמבר, תוקפים שאנו סבורים כי מוצאם איראני מצאו את דרכם לנכסי החברה ושלפו כמות גדולה של מידע מתוכם. את המידע הם החלו לשחרר אט אט לעולם, דרך ערוץ טלגרם בשם BlackShadow. בתחילה הם לא הציבו דרישות ועבדכם הנאמן היה הראשון, ככל הנראה, לגשת ולתשאל את התוקפים על המוטיבציה.

בעולמות הסייבר, חשוב מאוד להבין מהי מוטיבציית התוקף כדי להבין מה משמעות התקיפה ומהו רוחבה. במידה ותוקף חיפש מידע ספציפי, ישנה הנחה כי הוא התעלם לחלוטין מהרבה מאוד נכסים רגישים בדרך בגלל אותה עובדה. אם ברצונו לנעול מחשבים, ישנה סבירות כי מעולם לא ביקר ברשת וכל תהליך ההדבקה וההצפנה של המחשבים נעשה באופן אוטומטי.

במקרה זה, לא כך היה הדבר. המוטיבציה של התוקפים הייתה להשפיל את חברת הביטוח ובכך לייצר תעמולה נגד ישראל ורמת אבטחת המידע שלה.

למרות העובדה הזו, התוקפים בהודעת טלגרם סיפרו לי כי הם מעוניינים בכסף. כמה? שאלתי. והם נקבו במחיר. למחרת היום, "ישראל היום" כבר פרסמו בעיתון ציטוט שלי, בו אני מסביר על דרישת הכופר שתגיע, על סך מיליון דולרים. ערכו של הסכום הזה הוא כ-50 ביטקוינים.

ההתקפה הסתעפה מפני שבשירביט לא הייתה אפשרות לארגן את העברת הכופר בצורה קלה כל כך, על פי הרגולציה והחוק לא קיימת אפשרות לחברה להעביר ביטקוין לתוקפים. מה שנדרש בפועל הוא מתווך. המתווך הינו, עצמאי או חברה, שאין בינה ובין הקורבן (חברת שירביט) יחסים קודמים או אינטרס עסקי. התוקפים מצידם המשיכו לשחרר מידע רגיש, הכולל את שיחות ניהול המשא ומתן, תעודות זהות, רישיונות, דרכונים ומסמכים רגישים כמו תלושי שכר.

כאמור, התוקפים לא בחלו באמצעים, דבר שעבד לרעתם. למה לרעתם? מפני שהדבר חשף את העובדה כי הם לא באמת מעוניינים ברווח כלכלי. אם אכן היו, התקשורת מול שירביט הייתה נעשית מאחורי הקלעים, בערוץ מאובטח ובחלון זמן הגיוני. כאשר כל אלו לא קרו - המוטיבציה של התוקפים התבהרה.

אך ההתקפה על שירביט, ממש כפי שחזינו עמרי מויאל, מנכ"ל Profero, ואני, לא תחזיק יותר מידי זמן בכותרות.

התקפה נוספת הגיעה ממש באמצע דצמבר, על חברת עמיטל. זוהי חברת תוכנה אשר מחוברת לחברות עמילות מכס, וכמובן לנמלים וסחורות. ההתקפה על חברת התוכנה הכתה גלים, מפני שהחיבור אל הלקוחות של חברת התוכנה שימש כמוליך עבור התוקפים, אשר עד מהרה התקינו תוכנות כופר בשלל הרשתות. לקבוצת התקיפה קוראים Pay2Key, והיא נמצאת בכותרות כבר לא מעט זמן.

בחלוף ההתקפה על עמיטל, הותקפה קבוצת "הבאנה" של חברת אינטל ואחריה גם התעשייה האווירית. במהלך ההתקפה על עמיטל, שחררה חברת Profero, יחד עם Security Joes, מידע קריטי לגבי Pay2Key. המידע כלל נתיב העברת ביטקוין, שהוביל לזירת מסחר איראנית בשם Excoino. ניחוש מושכל של עמרי, ביחד עם אינדיקטורים נוספים בשטח, הוביל לגילוי משמעותי - הפריצות לא משמשות עבור רווח פיננסי. מדובר בקבוצת תקיפה אשר בכוונת מתכוון מראה מגמה התקפית כלפי ישראל בלבד!

השאלה שנשאלה היא: האם מדובר במימון מדינתי, או באופורטוניסטים? על פי חשבון אנונימי בטוויטר, האקר בשם 0x972DC פרסם כי הוא מצא בעיית אבטחה בחשבונות התוקפים וכי הוא יודע כיצד הם חודרים למערכות ולהיכן נשלח הכסף. הוא אף מצא את חשבונותיהם באותה זירת מסחר בשם Excoino ובכך חיזק את המידע אותו שחררה חברת Profero לגבי נתיב העברת הכספים והשיוך לקבוצה בעלת מקור איראני.

בנוסף הוא פרסם תמונות של האינדיבידואלים מאחורי הפריצה, מתוך חשבון ה-Excoino שלהם, לדעתי בגלל העובדה כי קיים לזירת המסחר תהליך KYC, שמתרגם ל-Know Your Customer, תהליך רגולטורי אליו מחוייבות רוב זירות המסחר בעולם. בתהליך זה משתף הלקוח עם זירת המסחר מידע אמין כמו תמונה של תעודה, משם כנראה דלה ההאקר את המידע.

המערכה עוד רחוקה מלהסתיים. קבוצת ההאקרים כלל לא התייחסה לציוצים של 0x972DC ואולי מנסה לתקשר עימו בערוצים אחרים.

בינתיים, העולם גועש על מתקפה אחרת, שונה לגמרי. חברת התוכנה SolarWinds מקבלת התרעה מענקית אבטחת המידע FireEye על קוד עוין, שהתגלה בתוך התוכנה. הקוד הגיע לשם לכאורה לאחר ש-SolarWinds חוותה תקיפה על ידי קבוצת האקרים מיומנים ביותר ושיטת ההפצה, הנקראת בעגה המקצועית "תקיפת שרשרת האספקה" נעשתה דרך עדכון התוכנה. מכיוון שהעדכון עבר בהצלחה לכמעט 18,000 לקוחות, בין השאר גופים רגישים בארה"ב, הדבר קיבל תפנית והפך לשיחת היום אפילו אצל הנשיא טראמפ.

ההערכה הראשונה הייתה כי מדובר בקבוצת האקרים בשם Cozy Bear אשר בעבר תויגו כקבוצה הממומנת ע"י ממשלת רוסיה, אך כיווני חקירה נוספים הראו פרטים אשר משייכים את התקיפה לקבוצה חדשה שטרם נראתה בעבר. החקירה הסתעפה כאשר עוד ועוד חוקרים בארץ ובעולם הסתקרנו בנבכי הקוד העוין.

שנת 2020, ביחד עם נגיף הקורונה שהגדיר מחדש את המושג "עבודה מהבית", היא בהחלט אחת השנים המעניינות ביותר שהיו לנו בזמן האחרון ואנו עם הפנים קדימה לעבר 2021, שם עוד נפגוש תוקפים בשם Lazarus אשר הוכח ע"י חברת קספרסקי כי יש קשר בינם לבין פריצות לחברות פארמה אשר מפתחות חיסון לנגיף הקורונה.

אסיים במשהו אישי. במהלך שנת 2020 כתבתי ספר שנקרא "האקר סטנדרטי". הוא מספר על עולם ההאקרים והסייבר ועל חוויות אישיות שלי מהעולם הזה. החל מהדרך אותה עשיתי כדי להגיע למקום בו אני נמצא ועד לסיפורים המפרטים מה קרה שם באותן מתקפות האקרים בהם שימשתי כמגן ומה קרה בסימולציות בהם שימשתי כמדמה תקיפה. מוזמנים לסרוק את קוד ה-QR עם מצלמת הנייד, ולהגיע לדף רכישת הספר.